James Bridle http://booktwo.org/notebook/uav-identification-kit/

technology

Anti-Facial Recognition strategies defeated

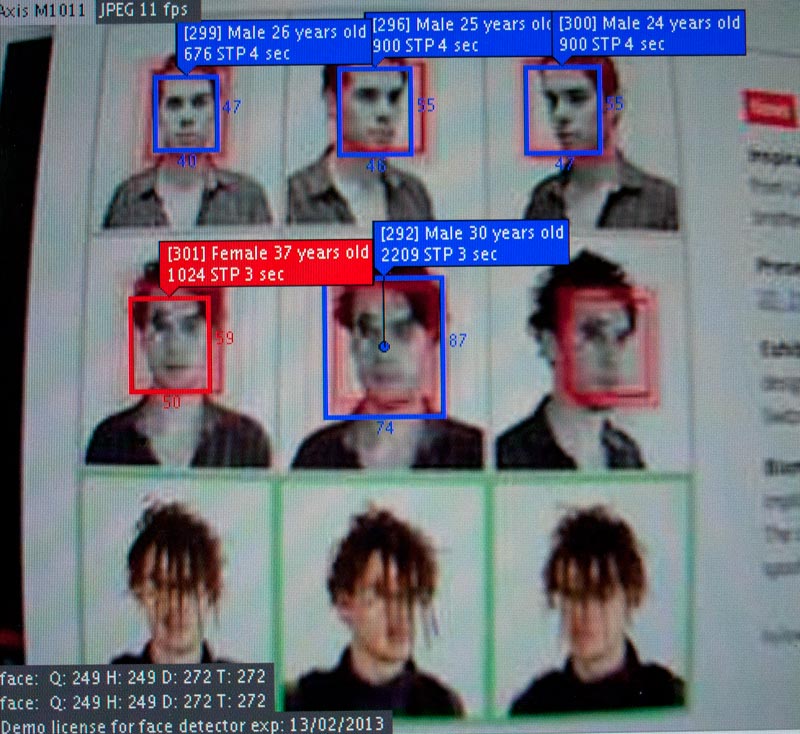

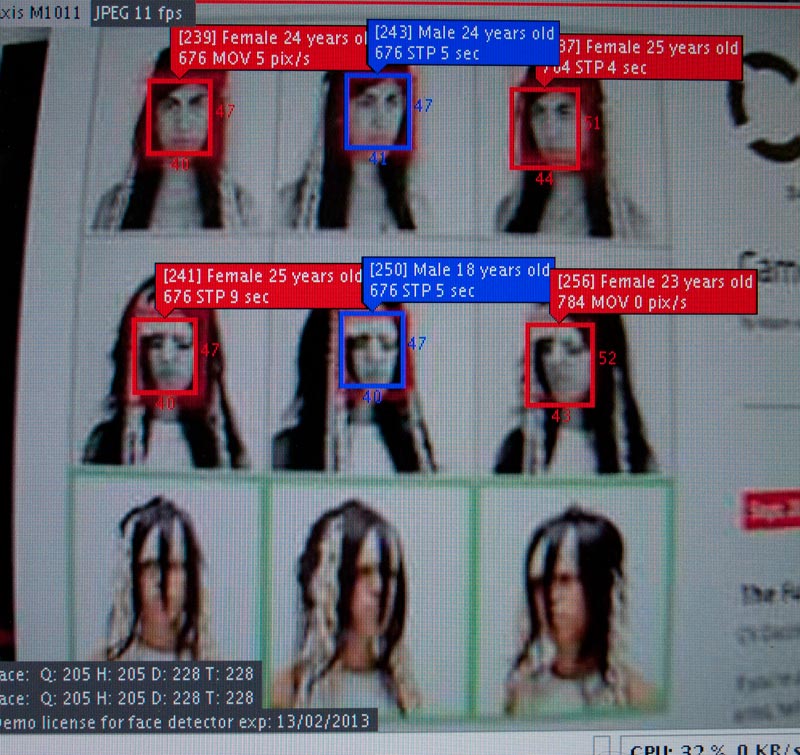

We had some fun at my ‘Raumkontrolle’ block seminar, trying out our Netavis Observer ‘face recognition’ software on various anti-Anti-Facial Recognition strategies. Seems they all used the same (Open-CV?) algorithm, and while I’m sure these strategies work against that, our (not very reliable) software looked right through the make-up and noise-glasses.

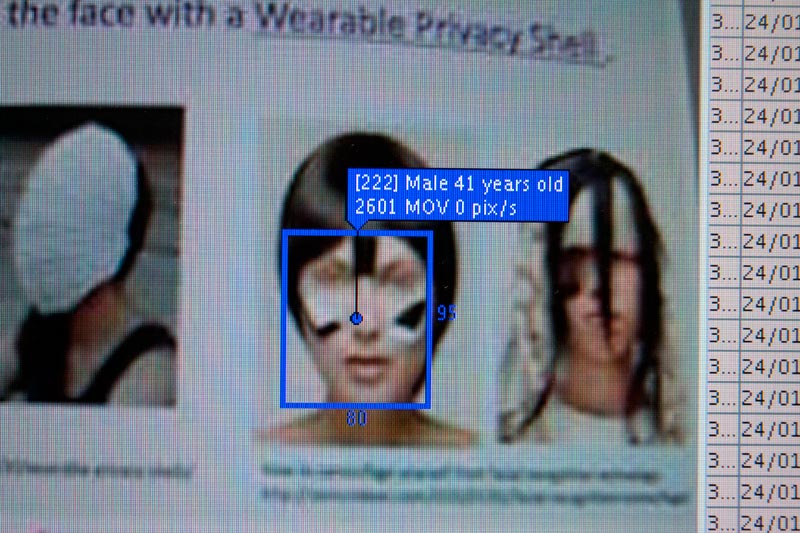

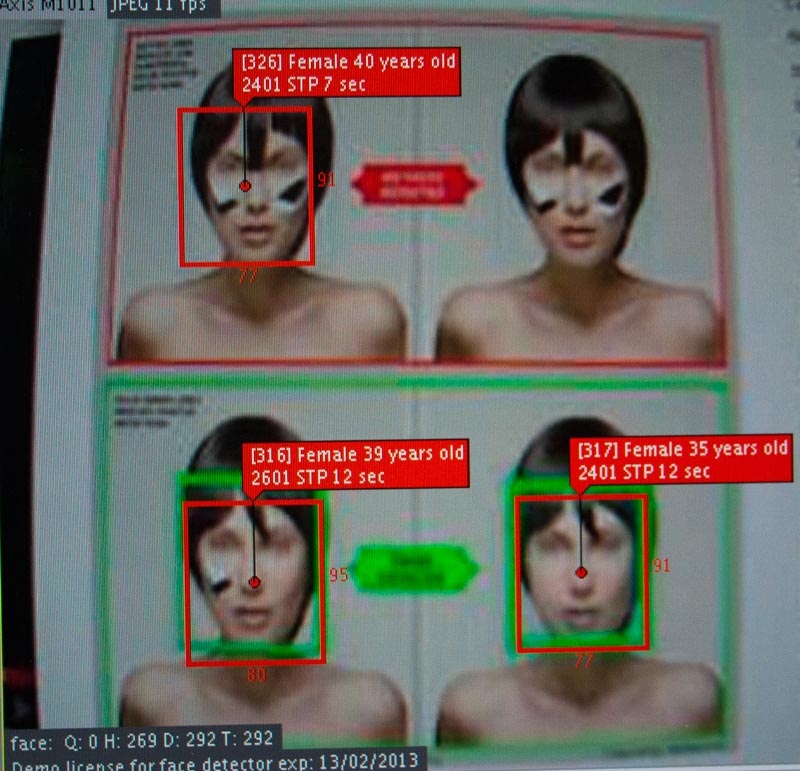

First test: CV Dazzle project. The artist says the make-up and hairdo effectively stops software from recognizing faces. Let’s see… we pointed our IP-cam at a computer screen, the easiest way to get images from one system into another.

- CV-Dazzle make-up working as expected. The bottom row of faces is not recognized.

Same here.

- Oops. The algorithm got gender and age wrong, but hey. Not too bad!

- It also seems to be learning as we go.

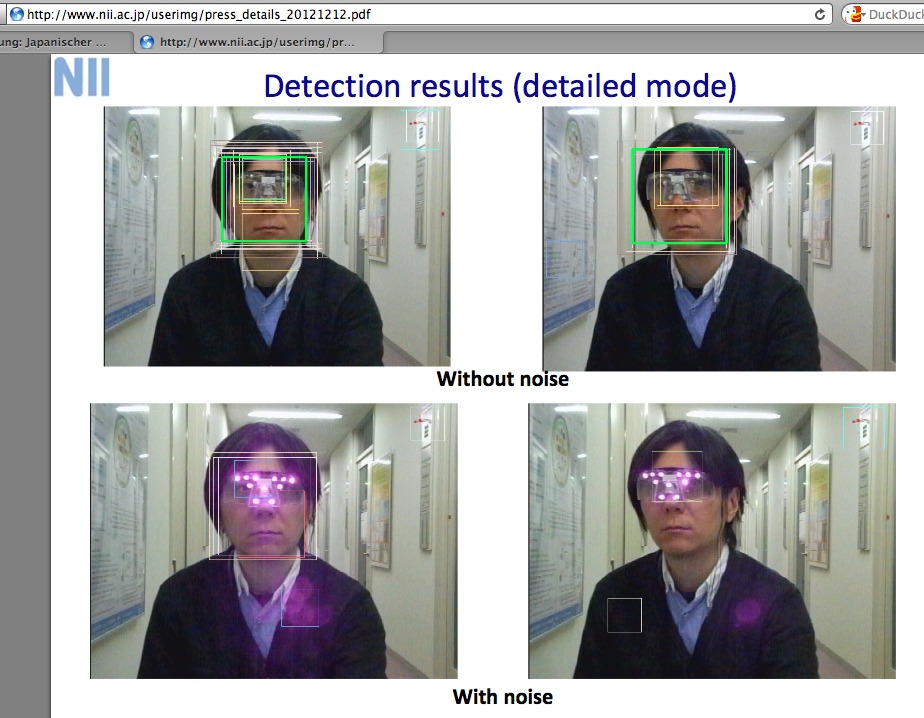

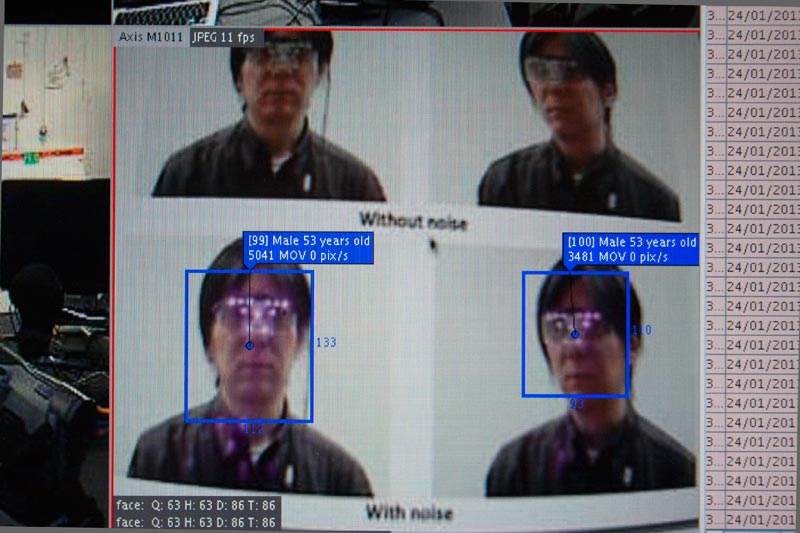

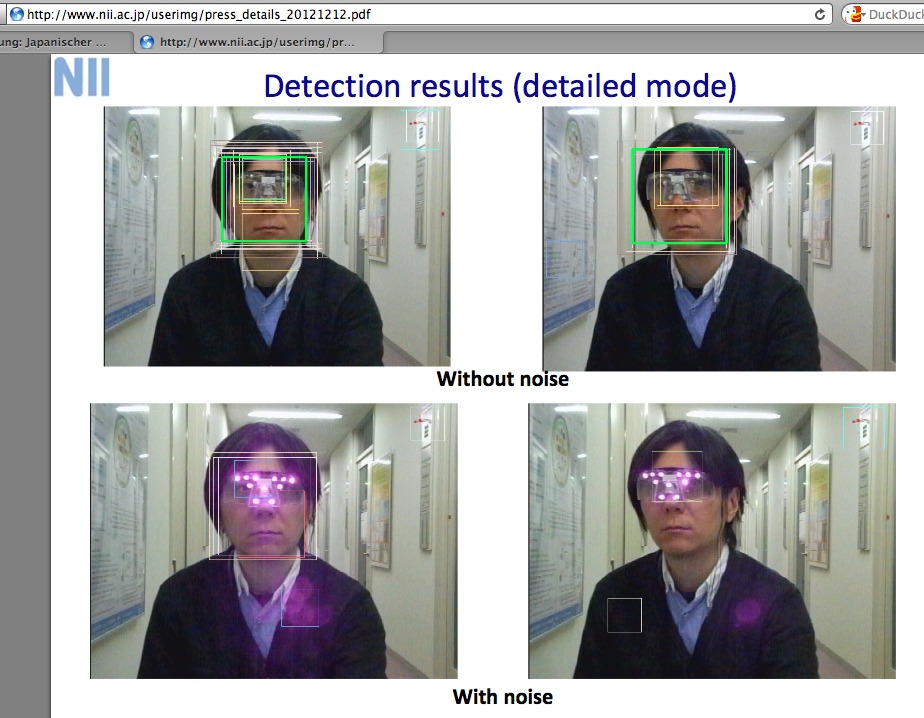

Next test: Isao Echizen’s modified sun glasses:

The project is called “Privacy Protection Techniques Using Differences in Human and Device Sensitivity”. If I understand it correctly, infra-red light (invisible to the human eye) in the eye-to-nose bridge region in the face is meant to irritate face recognition algorithms.

Again, we pointed our IP-cam at a computer screen.

- Bingo! Even if we take into account that a video of pink-ish light on a computer screen isn’t the same as actual IR light, it doesn’t seem to work too well…

“Security Engineering” now available free online

The brilliant book “Security Engineering” now available free online. Just bought this used for 50 Euros, so this is a real treat. Anyone interested in how computer security works should read this. It’s also in our library.

http://www.cl.cam.ac.uk/~rja14/book.html

another Anti-Facial Recognition project

We talked about Adam Harvey’s CV Dazzle project. Here is another idea, this time using LEDs to emit infrared light, invisible to the human eye, but captured by photo sensors. The infrared light works as noise, blocking that essential eye-to-nose bridge that facial recognition algorithms rely on.

Article in German: http://www.spiegel.de/netzwelt/gadgets/gesichtserkennung-japanischer-forscher-entwickelt-tarn-brille-a-879251.html

Update: Doesn’t seem to work!

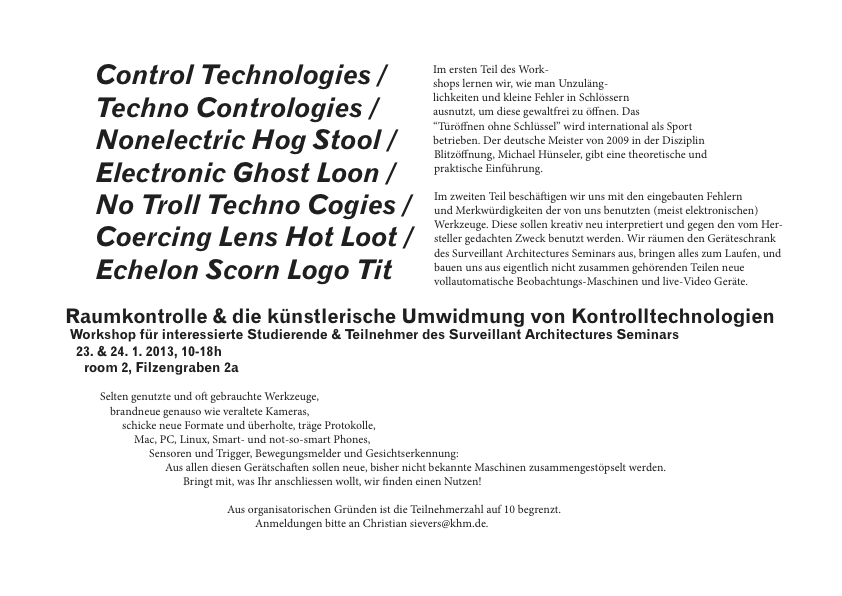

Workshop: Control Technologies / Nonelectric Hog Stool /

Control Technologies /

Techno Contrologies /

Nonelectric Hog Stool /

Electronic Ghost Loon /

No Troll Techno Cogies /

Coercing Lens Hot Loot /

Echelon Scorn Logo Tit

Raumkontrolle & die künstlerische Umwidmung von Kontrolltechnologien

Workshop für interessierte Studierende & Teilnehmer des Surveillant Architectures Seminars

23. & 24. 1. 2013, 10-18h

room 2, Filzengraben 2a

Im ersten Teil des Workshops lernen wir, wie man Unzulänglichkeiten und kleine Fehler in Schlössern ausnutzt, um diese gewaltfrei zu öffnen. Das “Türöffnen ohne Schlüssel” wird international als Sport betrieben. Der deutsche Meister von 2009 in der Disziplin Blitzöffnung, Michael Hünseler, gibt eine theoretische und praktische Einführung.

Im zweiten Teil beschäftigen wir uns mit den eingebauten Fehlern und Merkwürdigkeiten der von uns benutzten (meist elektronischen) Werkzeuge. Diese sollen kreativ neu interpretiert und gegen den vom Hersteller gedachten Zweck benutzt werden. Wir räumen den Geräteschrank des Surveillant Architectures Seminars aus, bringen alles zum Laufen, und bauen uns aus eigentlich nicht zusammen gehörenden Teilen neue vollautomatische Beobachtungs-Maschinen und live-Video Geräte.

Selten genutzte und oft gebrauchte Werkzeuge,

brandneue genauso wie veraltete Kameras,

schicke neue Formate und überholte, träge Protokolle,

Mac, PC, Linux, Smart- und not-so-smart Phones,

Sensoren und Trigger, Bewegungsmelder und Gesichtserkennung:

Aus allen diesen Gerätschaften sollen neue, bisher nicht bekannte Maschinen zusammengestöpselt werden – die uns vielleicht einmal später die Kunstarbeit abnehmen.

Bringt mit, was Ihr anschliessen wollt, wir finden einen Nutzen!

Aus organisatorischen Gründen ist die Teilnehmerzahl auf 10 begrenzt. Anmeldungen bitte an Christian sievers [at] khm [dot] de.

—

Wer sich einlesen möchte:

Literatur zum Lock Picking: http://www.ssdev.org/lockpicking/MIT_D/

Security Engineering, der Klassiker: http://www.cl.cam.ac.uk/~rja14/book.html (auch im Semesterapparat)

Our seminar surveillance system provider wishes us all

“WE OBSERVE”

Netzpolitik.org: Was kommt nach INDECT? Ein Plädoyer für eine fundiertere Überwachungskritik

Three times the future

Three developments for greater mass surveillance powers, by a government, a corporation and a UN body.

1. Public Buses Across Country Quietly Adding Microphones to Record Passenger Conversations

Not to forget, no one in particular needs to listen to all these recordings. Homeland Security algorithms do that. (Thank you, Moore’s Law!)

2. How to get targeted ads on your TV? Try a camera in your set-top box.

Seriously? A camera watching you watch TV? Baffling stuff.

George O. should have patented the idea in 1948!

3. Leaked: ITU’s secret Internet surveillance standard discussion draft

Authoritarian regimes worldwide teaming up with a UN telecommunications body relic to get the internet under control once and for all. There’s a list of what could be possible by deep packet inspection (referred to as DPI in that article), once installed at the net’s central nodes. Scary stuff. We’d all have to go dark web, which I’d prefer not to. The future? Not if I can help it.